Как обезопасить второй жесткий диск от интернета. Защита данных на внешнем HDD или шифруемся по полной

Конфиденциальность данных, хранящихся на дисковых накопителях компьютеров, является одним из важнейших условий функционирования большинства организаций, как больших, так и маленьких, и является одним из важнейших компонентов личной безопасности отдельных граждан. Именно проблему обеспечения безопасности пользовательских данных решает система паролей, устанавливаемых на дисковые накопители. Общий порядок функционирования паролей описывается стандартами ATA, хотя каждый производитель дисков может вносить и свои особенности в систему паролей. Разобраться во всех нюансах дисковых паролей поможет предлагаемая вашему вниманию статья.

Самыми распространенными способами ограничения доступа к конфиденциальной информации, хранящейся на диске, являются:

- создание шифрованных разделов на диске;

- архивирование с паролем;

- установка на логическом уровне пароля на файловую систему (специальными программами в boot-секторе HDD);

- физическая смена жесткого диска целиком (использование mobile rack).

Но у каждого из этих способов есть свой недостаток. Информация все равно остается на носителе, и хотя она в явном виде не доступна (программы защиты часто ограничиваются шифровкой лишь загрузочной записи, оставляя неизменной даже FAT), ее можно легко извлечь с такого диска, используя дисковые редакторы, или программы для восстановления информации, например, Easy Recovery.

Шифровка файлов "на лету" более устойчива к взлому, но для ее работы требуется постоянно находящийся в памяти резидент, перехватывающий часть API системы и создающий немалую нагрузку на центральный процессор. Кроме того, возможны сбои и "зависания" такой программы, что создает целый ряд проблем. Также не стоит сбрасывать со счета возможность повреждения шифрованного раздела, например, вирусами. Все этого приводят к значительным сложностям при последующем извлечении информации.

Система безопасности пользовательских данных должна соответствовать трем основным требованиям.

1) Во-первых, система безопасности должна быть независимой от операционной и файловой системы.

2) Во-вторых, система безопасности должна быть надежной и взламывать ее должно быть очень трудно.

3) В-третьих, система безопасности не должна отнимать вычислительные ресурсы системы.

Начиная с момента принятия ATA/ATAPI-3 в 1996 году, защиту информации можно осуществлять средствами и силами контроллера жестких дисков. Система безопасности – Security Set или Security Mode – позволяет защитить все содержимое диска не только от чтения, но и от записи, и даже от низкоуровневого форматирования. Этого удалось добиться, встроив программу защиты непосредственно в дисковый накопитель. Управление этой программой осуществляется несколькими специальными командами, предаваемыми на диск через IDE-интерфейс с помощью соответствующих утилит. Кроме того, BIOS"ы некоторых системных плат позволяют ставить пароли на современные винчестеры. Особенно актуальна система безопасности для ноутбуков, в которых наличие дисковых паролей является, фактически, обязательным.

Система безопасности

В соответствии со стандартами ATA/ATAPI (в частности, при написании данной статьи мы будем опираться на ATA/ATAPI-8) система безопасности дисков является опциональной, т.е. используется исключительно по желанию пользователя. Система безопасности позволяет управлять паролями, которые ограничивают доступ к данным, хранящимся на диске. Стандарт ATA описывает два типа паролей:

- User Password (пароль пользователя);

- Master Password (пароль администратора).

Кроме того, в стандарте описывается два уровня безопасности:

-High (высокий);

- Maximum (максимальный).

Дисковое устройство, которое оснащено системой безопасности, должно поддерживать, как минимум, следующие команды:

- SECURITY SET PASSWORD (команда установки User-пароля);

- SECURITY UNLOCK (команда снятия блокировки при вводе правильного User-пароля);

- SECURITY ERASE PREPARE (команда подготовки данных к уничтожению);

- SECUTITY ERASE UNIT (команда уничтожения данных);

-SECURITY FREEZE LOCK (команда приостановки блокирования диска);

-SECURUTY DISABLE PASSWORD (команда отмены системы безопасности, т.е. отмены User-пароля).

Возможность поддержки дисковым накопителем системы безопасности и ее текущее состояние отражается в блоке данных (блоке идентификации – паспорте), получаемом при помощи команды IDENTIFY DEVICE. В этом блоке данных, системе безопасности соответствуют два слова:

- слово с адресом 82 (наличие этого слова обязательно в блоке данных);

- слово с адресом 128 (наличие этого слова в блоке данных опционально).

Если [бит 1] слова с адресом 82 установлен в лог.1, то дисковый накопитель поддерживает систему безопасности, а если этот бит установлен в лог.0, то использование User-пароля невозможно. Слово с адресом 128 описывает текущее состояние системы безопасности и его формат представлен в табл.1.

Таблица 1.

|

Бит |

Назначение |

|

0 |

Если бит установлен в лог.1 , то диском поддерживается система безопасности. Состояние этого бита не изменяется. |

|

1 |

Если бит установлен в лог.1 , то система безопасности разрешена. |

|

2 |

Если бит установлен в лог.1 LOCK (заблокирован до ввода пароля). |

|

3 |

Если бит установлен в лог.1 , то диск находится в состоянии FROZEN (пароль "заморожен") |

|

4 |

Бит устанавливается в лог.1 , когда счетчик попыток ввода пароля превысил допустимое значение (5 попыток). |

|

5 |

Если бит установлен в лог.1 , то диском поддерживается "расширенная очистка". Состояние этого бита не изменяется. |

|

6-7 |

Биты зарезервированы |

|

8 |

Бит уровня защиты. Если бит установлен в лог.1 Maxi - mum . Если бит установлен в лог.0 , то установлен уровень защиты High . |

|

9-15 |

Биты зарезервированы |

Рассмотрим особенности паролей и уровней безопасности.

User-пароль

User-пароль служит для ограничения доступа к пользовательской информации. При установке User-пароля винчестер входит в состояние LOCK (заблокирован) и отвергает такие команды, как чтение и запись. Следовательно, информацию с запаролированного диска нельзя ни прочитать, ни изменить, ни стереть. Сделать это можно только после снятия пароля или после временного разблокирования диска. При установке User-пароля задается уровень безопасности (High или Maximum), т.е. уровень защиты является параметром команды, устанавливающей User-пароль. Уровень безопасности определяет, как будет реагировать винчестер на ввод Master-пароля. Система безопасности диска активизируется только после того, как User-пароль посылается на винчестер с помощью команды SECURITY SET PASSWORD.

Master-пароль

Master-пароль – это уникальный код, который хранится в служебной зоне накопителя, иногда в зашифрованном виде. Master-пароль не предназначен для защиты информации. Master-пароль предназначен для удаления User-пароля в случае потери последнего. При помощи Master-пароля накопитель невозможно ни заблокировать, ни разблокировать. Master-пароль можно только изменить. Установка Master-пароля никак не отражается на работе накопителя. Master-пароль устанавливается на заводе-изготовителе диска, и, в принципе, Master-пароли основных производителей HDD известны.

Уровень безопасности High

Накопитель, заблокированный с уровнем защиты High, можно разблокировать либо при помощи Master-пароля, либо при помощи User-пароля. Поэтому при защите диска стоит иметь в виду, что если Master-пароль не был своевременно изменен, то разблокировать накопитель с уровнем защиты High не составляет особого труда. Для разблокирования диска, находящегося в режиме High, используется команда SECURITY UNLOCK, пересылающая на диск Master-пароль.

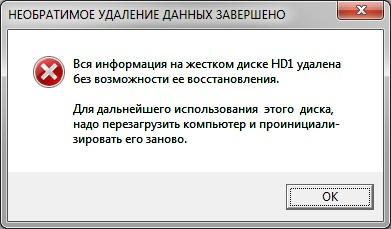

Уровень безопасности Maximum

При установке уровня защиты Maximum разблокировать накопитель можно только лишь, зная User-пароль. Если же User-пароль неизвестен, но при этом известен Master-пароль, то разблокировать накопитель можно лишь с одновременным уничтожением всех данных. Если установлен уровень защиты Maximum, то для разблокирования накопителя Master-паролем используются команды SECURITY ERASE PREPARE и SECURITY ERASE UNIT, в которой указан Master-пароль.

Графическое представление принципа разблокирования диска с помощью User-пароля и Master-пароля, представлено на рис.1.

Рис. 1

Еще раз обращаем внимание читателей на то, что Master-пароль не является какой-то "универсальной отмычкой", а позволяет разблокировать накопитель только при определенном стечении обстоятельств (когда User-пароль неизвестен, но при этом установлен уровень защиты High).

Если же неизвестны ни User-пароль, ни Master-пароль, то защищенный диск становится физически негодным для хранения информации. Не зная Master-пароля, разблокировать диск практически нельзя, даже ценой потерянных данных (хотя, при определенных условиях, пароль, если он не зашифрован, можно прочитать с поверхности диска с помощью технологических команд). Поэтому работа с системой безопасности HDD требует как от пользователя, так и от сервисного специалиста предельной внимательности и осторожности.

После того, как система безопасности активизирована установкой User-пароля, доступ к данным будет заблокирован только после перезагрузки системы выключением питания, т.е. для того, чтобы пароль вступил в силу, необходимо выключить, а затем снова включить компьютер.

Интересной командой, относящейся к системе безопасности диска, является SECURITY FREEZE LOCK (блокировка или "заморозка" защиты). Выполнение этой команды вводит диск в состояние FROZEN и запрещает изменение паролей до перезагрузки системы. Главным назначением этой команды является защита установленных паролей от несанкционированных атак на систему безопасности, например, со стороны вирусов.

Представление о том, какие команды выполняются накопителем HDD при работе в различных режимах безопасности, дает таблица 2, в которой знаком "+" обозначаются исполняемые команды. "Нет" в ячейках таблицы указывает, что исполнение данной команды в данном режиме блокируется, а знаком "***" отмечены команды, разрешение на исполнение которых, осуществляется по усмотрению производителя HDD.

Таблица 2.

|

Команда |

Состояние диска |

||

|

LOCK |

UNLOCK |

FROZEN |

|

|

CFA ERASE SECTORS |

нет |

||

|

CFA REQUEST EXTENDED ERROR CODE |

|||

|

CFA TRANSLATE SECTOR |

|||

|

CFA WRITE MULTIPLE WITHOUT ERASE |

нет |

||

|

CFA WRITE SECTORS WITHOUT ERASE |

нет |

||

|

CHECK MEDIA CARD TYPE |

нет |

||

|

CHECK POWER MODE |

|||

|

CONFIGURE STREAM |

нет |

||

|

DEVICE CONFIGURATION |

нет |

||

|

DEVICE RESET |

|||

|

DOWNLOAD MICROCODE |

|||

|

EXECUTE DEVICE DIAGNOSTIC |

|||

|

FLUSH CACHE |

нет |

||

|

FLUSH CACHE EXT |

нет |

||

|

GET MEDIA STATUS |

нет |

||

|

IDENTIFY DEVICE |

|||

|

IDENTIFY PACKET DEVICE |

|||

|

IDLE |

|||

|

IDLE IMMEDIATE |

|||

|

MEDIA EJECT |

нет |

||

|

MEDIA LOCK |

нет |

||

|

MEDIA UNLOCK |

нет |

||

|

PACKET |

нет |

||

|

READ BUFFER |

|||

|

READ DMA |

нет |

||

|

READ DMA EXT |

нет |

||

|

READ DMA QUEUED |

нет |

||

|

READ DMA QUEUED EXT |

нет |

||

|

READ LOG EXT |

нет |

||

|

READ MULTIPLE |

нет |

||

|

READ MULTIPLE EXT |

нет |

||

|

READ NATIVE MAX ADDRESS |

|||

|

READ NATIVE MAX ADDRESS EXT |

|||

|

READ SECTOR(S) |

нет |

||

|

READ SECTOR(S) EXT |

нет |

||

|

READ STREAM DMA EXT |

нет |

||

|

READ STREAM EXT |

нет |

||

|

READ VERIFY SECTOR(S) |

нет |

||

|

READ VERIFY SECTOR EXT |

нет |

||

|

SECURITY DISABLE PASSWORD |

нет |

нет |

|

|

SECURITY ERASE PREPARE |

нет |

||

|

SECURITY ERASE UNIT |

нет |

||

|

SECURITY FREEZE LOCK |

нет |

||

|

SECURITY SET PASSWORD |

нет |

нет |

|

|

SECURITY UNLOCK |

нет |

||

|

SERVICE |

нет |

||

|

SET FEATURES |

|||

|

SET MAX ADDRESS |

нет |

||

|

SET MAX ADDRESS EXT |

нет |

||

|

SET MAX SET PASSWORD |

нет |

||

|

SET MAX LOCK |

нет |

||

|

SET MAX FREEZE LOCK |

нет |

||

|

SET MAX UNLOCK |

нет |

||

|

SET MULTIPLE MODE |

|||

|

SLEEP |

|||

|

SMART DISABLE OPERATIONS |

|||

|

SMART ENABLE/DISABLE AUTOSAVE |

|||

|

SMART ENABLE OPERATIONS |

|||

|

SMART EXECUTE OFF-LINE IMMEDIATE |

|||

|

SMART READ DATA |

|||

|

SMART READ LOG |

|||

|

SMART RETURN STATUS |

|||

|

SMART WRITE LOG |

|||

|

STANDBY |

|||

|

STANDBY IMMEDIATE |

|||

|

WRITE BUFFER |

|||

|

WRITE DMA |

нет |

||

|

WRITE DMA EXT |

нет |

||

|

WRITE DMA FUA EXT |

нет |

||

|

WRITE DMA QUEUED |

нет |

||

|

WRITE DMA QUEUED EXT |

нет |

||

|

WRITE DMA QUEUED FUA EXT |

нет |

||

|

WRITE LOG EXT |

нет |

||

|

WRITE MULTIPLE |

нет |

||

|

WRITE MULTIPLE EXT |

нет |

||

|

WRITE MULTIPLE FUA EXT |

нет |

||

|

WRITE SECTOR(S) |

нет |

||

|

WRITE SECTOR(S) EXT |

нет |

||

|

WRITE STREAM DMA EXT |

нет |

||

|

WRITE STREAM EXT |

нет |

||

Рис. 2

Разницу в общей последовательности функционирования диска с установленной и неустановленной системой безопасности, демонстрирует рис.2. Кроме того, рис.3 дает представление об особенности функционирования дискового накопителя при использовании системы безопасности на примере дисков IBM.

Рис. 3

При подборе неизвестного пароля следует помнить о такой особенности системы безопасности, как ограничение количества попыток ввода пароля. Эта функция также прописана в стандартах ATA/ATAPI и суть ее сводится к следующему. Дисковое устройство должно быть оснащено счетчиком ограничения попыток. Назначением этого счетчика является предотвращение повторяющихся попыток подбора пароля. Значение счетчика декрементируется (уменьшается на единицу) при каждой ошибке ввода User-пароля или Master-пароля. Если значение счетчика достигает нуля, диск прерывает исполнение команд ввода пароля (команд SECURITY ERASE UNIT и SECURITY UNLOCK) до тех пор, пока диск не будет выключен, либо пока не пройдет аппаратный сброс системы. Начальным значением счетчика является число 5, т.е. после пяти неудачных попыток подбора пароля, система "зависает" и приходится перезагружать компьютер. После перезагрузки системы счетчик опять устанавливается в значение 5.

Состояние счетчика попыток указывается в блоке идентификации – слово с адресом 128 (бит 4, называемый EXPIRE – см. табл.1). Если этот бит установлен в лог.1, то это означает, что счетчик обнулился, т.е. уже было 5 неправильных попыток ввода пароля. После сброса системы бит 4 слова 128 опять возвращается в состояние лог.0 до следующих пяти неправильных попыток. Ограничение в 5 попыток соответствует только User-паролю, и отсутствует, если для разблокирования диска используется Master-пароль.

В стандартах ATA/ATAPI предусматривается семь состояний системы безопасности (SEC0 – SEC6). Переход диска из одного состояния в другое осуществляется при возникновении какого-либо события (ввод команды, включение/выключение питания, сброс системы). Все эти семь состояний и условия перехода накопителя из одного состояния в другое представлены на рис.4.

Рис. 4

На этом мы закончим обзор теоретических основ системы безопасности дисков, и перейдем к практическим моментам использования дисковых паролей.

Установка/снятие паролей может осуществляться различными специализированными утилитами, например такими, как:

- ATA Security Tool;

- ATAPWD;

- HDD Unlock Wizard;

- Victoria;

- VTOOL и др.

В ноутбуках, как правило, имеются встроенные утилиты для работы с паролями. Кроме того, для установки и снятия паролей могу быть использованы программно-аппаратные комплексы, одним из которых является, например PC-3000.

При снятии пароля желательно пользоваться той же самой программой, с помощью которой данный пароль был установлен, так как в противном случае может возникнуть ситуация, когда правильно введенный пароль (с точки зрения пользователя) не принимается накопителем. Однако, справедливости ради, стоит отметить, что такая ситуация может возникнуть даже и в том случае, когда для установки и снятия пароля используется одна и та же программа. И этому явлению можно предложить несколько объяснений.

Во-первых, одной из самых частых причин того, что накопитель, запароленный одной программой, не открывается другой – это использование программами разных символов-заполнителей. USER-пароль состоит из 32-х символов. В таком виде он подается в накопитель, и хранится в нем. Когда пользователь ставит пароль, он может выбрать любую его длину, но в винчестер всегда передается 32 байта - это введенные с клавиатуры символы, плюс нужное количество байтов-заполнителей. Обычно ими служит нулевой байт (код 00h) или символ пробела (код 20h), реже другое значение (например, код FFh).

Пользователь программы-шифровальщика может не знать, какой заполнитель использует данная программа. Поэтому при вводе этого же пароля через другую программу, в накопитель также будут переданы заполнители, но уже другие, и винчестер выдаст ошибку (неправильный пароль). Исходя из этого, разумно предположить, что самым верным решением будет ввод всех 32-х символов, если обычный способ не помогает. В таких известных программах как Victoria и MHDD - пароль дополняется нулями автоматически. В тоже время, программа HDDL дополняет пароль пробелами.

Во-вторых, может использоваться шифрованный пароль. Иногда встречается ситуация, когда программа-установщик пароля передает в винчестер не набранные с клавиатуры символы, а их шифрованную по определенному алгоритму комбинацию. Сделано это для исключения разблокирования винчестера другими программами (обычно данный способ используется для защиты информации в портативных устройствах). Алгоритмов шифровки существует огромное количество - это и перестановки символов местами, и арифметико-логические преобразования (сдвиги, вращение бит, операции типа XOR и AND, сложение с константой и т.п.). При этом пользователь обычно ничего не знает о том, что вводимый им пароль шифруется. Для разблокирования такого винчестера необходимо пользоваться тем средством, которым пароль был установлен.

Как мы отмечали в первой части нашей статьи, в некоторых случаях разблокировать накопитель можно с помощью Master-пароля, поэтому сервисный специалист должен, по возможности, знать эти Master –пароли, или уметь находить их на диске. Некоторые Master-пароли представлены в табл.3.

Таблица 3.

|

Накопители |

Master- пароль |

|

Fujitsu |

32 пробела |

|

Fujitsu серии MPG/ MPC/MPD/MPE/MPF |

1) Информация о Master -пароле, одинаковом для всей серии, хранится в служебном модуле 12 (0 Ch ) 2) Информация о User -пароле, одинаковом для всей серии, хранится в служебном модуле 13 (0 Dh ) |

|

Hitachi , серий DK 23 AA / DK 23 BA / DK 23 CA |

32 пробела |

|

IBM серии DTTA |

CED79IJUFNATIT + 18 пробелов |

|

IBM серии DJNA |

VON89IJUFSUNAJ + 18 пробелов |

|

IBM серии DPTA |

VON89IJUFSUNAJ + 18 пробелов |

|

IBM серии DTLA |

RAM00IJUFOTSELET + 16 пробелов |

|

Maxtor N 40 P |

Maxtor INIT SECURITY TEST STEP + 1 пробел (длина пароля 31 символ ) |

|

Maxtor 541 D |

Maxtor + 26 пробелов |

|

Samsung |

Имеется три возможные комбинации: 1) BBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBB (32 символа "B ") 2) AAAAAAAAAAAAAAAAAAAAAAAAAAAAAA (32 символа " А ") 3) (32 символа" t ") |

|

Seagate |

Seagate + 25 пробелов |

|

Toshiba |

32 пробела |

|

Western Digital |

WDCWDCWDCWDCWDCWDCWDCWDCWDCWDCWD |

|

Western Digital серии xB |

Пароль находится в конце второго сектора на 2 треке в открытом виде |

|

Western Digital серий 07AA/ 272AA/450AA/205AA |

Пароль находится в конце третьего сектора на 1 треке в открытом виде |

|

Примечание . В данной таблице пароли представлены строго с учетом регистра, поэтому при вводе паролей, необходимо соблюдать именно такое написание, как указано в данной таблице. |

|

Иногда дисковые утилиты могут самопроизвольно устанавливать пароль в случае некорректного завершения работы программы. Ниже представлены пароли, устанавливаемые в определённых ситуациях наиболее популярными дисковыми программами:

1) Программа MHDD версий 3.x при возникновении внутренней ошибки устанавливает пароль из 32 букв "A" или 32 букв "B" (большие латинские).

2) Программа HDDL при неудачной попытке быстрого стирания и при других сбоях и зависаниях устанавливает пароль "fuck + 28 пробелов".

3) Комплекс HRT устанавливает 32 символа с кодом 0. Для того чтобы ввести такой пароль в MHDD, достаточно в ответ на запрос пароля нажать .

На этом и закончим. А нашим читателям пожелаем успехов в работе с системой безопасности дисковых накопителей, и еще раз обратим внимание на всю серьезность и ответственность работы с дисковыми паролями.

«Любую ценность контролирует лишь тот, кто в состоянии её уничтожить»

- Дюна, Фрэнк Герберт

На втором курсе универа мой одногруппник устроился на работу помощником админа. Через месяц в столовке он нам (был я и еще три одногруппника) похвастался, что написал софтину, которая позволяла ему качать файлы из интернета через корпоративный аккаунт (напомню, что по диалапу в те времена одна mp3шка качалась час). Другой одногруппник за пивасом рассказал это уже в своей компании друзей, а те без его ведома решили прикольнуться. Базы данных с номерами телефонов, адресов, ГАИ и прочие давно гуляли по рукам, городок маленький. Звонок:

Евгений, добрый день, это сержант Иванов, отдел федеральной службы по расследованию информационных преступлений. У вас незаконное использование служебного положения, когда вы можете подойти к нам для дачи показаний?

Парень не появлялся в универе где-то неделю, а свой жесткий, дискеты и оперативку он измолотил в крошку.

Наверняка каждый, кто читает эти строки, задумывался, как и чем покрошить свой жесткий диск, если к нему придут (эффект неуловимого Джо). У кого-то это осталось в виде мысленного плана, а у кого-то руки дошли до вооружений техническими средствами (например, жесткий, диск заранее вытащен из системника, а рядом любимая болгарка.)

Американский национальный стандарт DoD 5220.22-M

В его основе лежит один из самых старых алгоритмов гарантированного уничтожения информации. DoD 5220.22-M был принят в 1995 году для использования в армии США. Кстати, именно отсюда и взялась в названии стандарта аббревиатура DoD - Department of Defence (Министерство обороны).

Стандарт DoD 5220.22-M предполагает совершение трех проходов записи поверх удаляемой информации и одного цикла верификации. В первом из них сохраняются случайным образом выбранные символы в каждый байт каждого сектора. Второй проход - запись инвертированных данных. То есть вместо всех нулей записываются единицы и наоборот. Ну и, наконец, третий цикл - это еще одна запись случайной последовательности символов.

Такой подход является неплохой защитой от людей, не обладающих специальными средствами. Тем не менее во многих случаях его применения будет явно недостаточно. Это признает и армия США, штаб которой запрещает использование DoD 5220.22-M для удаления информации с грифом «Совершенно секретно».

Немецкий национальный стандарт VSITR

Этот стандарт был разработан в 1999 году организацией Bundesamt fuer Sicherheit in der Information-stechnik, исполняющей в Германии многие обязанности нашего бывшего ФАПСИ. По сравнению с американским DoD 5220.22-M он более надежен. Достигается это за счет осуществления семи циклов записи поверх уничтожаемой информации. Правда, никакой оригинальности в нем нет. Первый цикл - запись всех логических нулей (0x00), второй - единиц (0xFF). Следующие четыре прохода повторяют первые два. А на седьмом, последнем «круге», происходит запись значения 0xAA.

Естественно, такой алгоритм гарантированного уничтожения информации выполняется дольше американского DoD 5220.22-M. И хотя он по надежности лучше, тем не менее не гарантирует абсолютную невозможность восстановления данных.

Русский национальный стандарт ГОСТ Р50739-95

Этот стандарт, как это видно из его названия, был разработан в 1995 году. В его основе лежит самый «мягкий» алгоритм, который, хоть и защищает от восстановления данных с помощью обычных программ, но не обеспечивает абсолютно никакой защиты от специальных средств. Стандарт предусматривает два варианта уничтожения данных. Первый из них - для компьютерных систем с 6-го по 4-й класс защиты. Он предусматривает запись логических нулей в каждый байт каждого сектора. Второй вариант используется для компьютерных систем с 3-го по 1-й класс защиты. В этом случае вместо нулей записываются случайно выбранные символы.

Аппаратное разрушение данных

По мнению Пентагона, программные средства не гарантируют абсолютно надежного удаления данных. Поэтому положение NTSC-TG-025 определяет, что при удалении сведений категории Secret или Topsecret необходимо применять мощные устройства для размагничивания и нагрев жесткого диска до температуры более 700 °C.А вот так делают в Европе:

Россия, 2016 год.

Лаборатория по уничтожению информации. Тестовые образцы уничтожителей SSD.Погорячее

Первая гипотеза - жечь.

Была выдвинута гипотеза, что вместо духовки и микроволновки, которые «разогревают» за несколько минут, термит справится за несколько секунд. Сделали несколько тестовых образцов, даже показали на выставке.

Самовоспламеняющиеся SSD накопители. Щелк, и термит внутри сплавляет все в стекло. Но не все так просто оказалось на практике.

«Капли расплавленного кремния». Температура горения термита - 1300 градусов.

Два стаканчика термита, пожалуйста. С собой.

Нафаршированный термитом накопитель.

Испытания термитом.

На полигоне:

Копаемся в том что осталось:

Версия с термитом была отвергнута по причине риска неконтролируемых последствий случайного срабатывания - слишком много шум-свето-звуковых эффектов. А так же риском повреждения соседнего оборудования.

Твердое пламя

Были еще задумки использовать твердое пламя , к тому же были и связи с лабораторией СВС (самораспространяющийся высокотемпературный синтез).Вот как это выглядит. Красиво.

Хотя если делать основу плат из такого материала или корпуса для накопителей. Но пока это на все осталось на уровне идеи.

Погромче

DISCLAIMER. Для взрывов использовали обычную новогоднюю петарду, которая продается в любом магазине фейерверков.

Тестировали на обычной флэшке, туго завинченной в капролон.

Эксперты сочли повреждение чипа недостаточными

. Плюс риск несанкционированного срабатывания, например, в самолете.

Сунь в розетку (устаревшая технология)

Маркетологам пришла в голову идея о том, как можно впаривать ненадежное оборудование простачкам. Вот, мол, подключим 220 вольт напрямую, и все спалим за секунду. Ан нет. Перегорают проводки, а чип остается цел. Все же на рынке до сих пор попадаются подобные решения. (Опять «Раскат»?)

В лаборатории пробовали подобное решение, тестировали и признали абсолютно ненадежным.

Но так как электричество самое доступное, тихое и без запаха, решили его использовать, но качественно другим методом. Таким образом и родилось самое оптимальное на данный момент решение - Импульс-SSD .

Цепь молний

Вот демонстрация работы уничтожителя Импульс-SSD , напряжение 20000 вольт.

Устройство предназначено для экстренного стирания информации с твердотельного одноплатного SSD-носителя форм-фактора 2.5”.

Внешний вид - обычный пятидюймовый слот, с отверстием под стандартный SSD накопитель.

Конечная задача работы устройства - в минимальные сроки произвести невосстановимое и полное стирание записанной на NAND-flash микросхемы SSD диска информации.

Работоспособность диска после стирания невозвратно утрачивается и диск подлежит замене.

При активации устройства (стирании данных) в камере устройства генерируется специфическое электрическое поле, которое приводит к разрушению структуры микросхем NAND-flash памяти.

Время стирания до 2 секунд.

Побочным эффектом является допустимое частичное растрескивание корпусов микросхем.

Обычный SSD надо раздеть от алюминиевого корпуса, чтоб он не экранировал наши молнии.

SSD диск помещается в камеру устройства, подключается к серверу (контроллеру диска) с помощью интерфейсного кабеля – удлинителя. Интерфейс диска значения не имеет. При этом полностью сохраняются скоростные и функциональные возможности дисков. Перед размещением в устройстве с диска должен быть снят внешний корпус, то есть в устройство помещается собственно плата диска без защитного кожуха. Данная операция может производиться ИТ-персоналом средней квалификации, ознакомленным с инструкцией.

Вязанка «красных кнопок» для уничтожения информации.

Периферийные устройства позволяют производить дистанционное (в том числе беспроводное) управление устройством, организацию защиты периметра компьютерного корпуса, помещения.

Локальная активация устройства - проводные кнопки до 300м.

Дистанционная активация - радиоканал (дальность 40, 1000м), GSM контроллер с дополнительной возможностью получения обратной связи о активации и состоянии устройства.

Блоки радиоканала малой и средней дальности.

Защита периметра - механические, герконовые датчики, управление охраной - бесконтактные ключи.

Внутрь устройства мне лезть не разрешили, показали только «моторчики».

Вот такими простыми моторчиками обеспечивается развертка по всей площади SSD накопителя.

Защита от дурака и уборщицы

Когда все жесткие диски можно уничтожить одним нажатием кнопки, стоит продумать защиту «от дурака». Наши инженеры предложили решение - своеобразный «рисунок нажатия» (типа как хитрый стук в дверь: пам-папабабампам-пам-пам). Но однажды «дураку» удалось обойти защиту от него самого и он решил побороться с коллегой. Произошла активация уничтожения дисков. Сначала хотели свалить вину на самопроизвольное срабатывание устройства, но ведь есть логи. Когда подняли логи - было явное срабатывание радиопуска и наш герой по обходу защит сознался.Вывод

«К нам в компанию все чаще обращаются за системами уничтожения на твердотельных носителях. SSD носители, видимо становятся дешевле, чаще используются при сборке рабочих станций и серверов. Я являюсь экспертом на рынке ИБ уже 5 (10 лет), за это время я перепроверил несколько десятков вариантов уничтожителей и смело заявляю, что Ипульс-SSD - максимально обеспечивает уничтожение носителей из всех существующих вариантов. В нем не используется подпайка проводочков, пиротехника и другие, мягко говоря, шарлатанские способы уничтожения информации.»

- Олег Поздняков

«Никогда не доверяйте компьютеру, который Вы не можете выбросить в окно.»

- Стив Возняк

Когда все меры по обеспечению защиты периметра потерпели крах, остается последний довод королей. Важно чтобы он сработал гарантированно (особенно в ситуациях с отключением электропитания и глушения радиоэфира) и именно тогда, когда прикажут (а не произвольно). Из этого следует, что стоит несколько раз проверить надежность системы уничтожения в режиме «учебной тревоги» и не доверять «маркетинговым заверениям».

P.S.

Опять хочу напомнить про «Гения»:P.P.S.

Как-то так вышло, что моему одногруппнику забыли сказать, что над ним прикололись. Узнал он лишь через год. Зато это год он прожил как святой, даже зачеты вовремя сдавал.Давненько хотел приобрести кейс или чехол для своего Seagate STDR1000201, но что-то всегда заставляло откладывать покупку. Видимо всё дело в том, что свой диск я использую в 99% случаев у себя дома, так что в дополнительной защите он не особо нуждался. Хотя я готов был купить что угодно, лишь бы было куда переложить жёсткий диск 2.5 вместе с кабелем (который вечно у меня валялся где-то отдельно от диска), а коробку из под Seagate, в которой всё раньше и хранилось, наконец-то выбросить за ненадобностью. И недавно всё же подвернулась уникальная возможность взять нужный мне товар чуть ли не бесплатно.

Итак, речь в отзыве пойдёт о кейсе (или сумке, как это обозначено на страничке товара) Qicent dsp-f3, но точно такие же с виду товары можно встретить и под другими брендами или вообще без надписей на лицевой части. Вот один из самых дешёвых вариантов: Впрочем, не берусь утверждать, что качество у этих товаров такое же, как и у героя моего отзыва.

Описание товара.

Товар упакован в прозрачный пакетик, внутри которого, помимо кейса, была ещё картонка с надписями, на которой указаны модель товара и информация о компании-производителе.

Я заказал кейс синего цвета, но в продаже существует ещё чёрный вариант, который может иметь свои особенности.

Размеры кейса:

Вес - 63 грамма.

Для изготовления кейса использовался ЭВА (этиленвинилацетат), который является композиционным полимерным материалом.

Внутренним материалом значится «cotton», что иначе как хлопок я перевести не могу.

Бегунок на молнии сделан из какого-то сплава и не является стальным. Вообще в кейсе нигде не применяется железо, так как магниты, которые я использовал для проверки, ни на что не реагируют.

Молния не заедает при расстёгивании и застёгивании, да и в целом качество кейса меня порадовало. Нитки не торчат, а какие-либо неровности отсутствуют.  - хотя кусочек чёрного материала в центре я заметил только при просмотре фотографии, сделанной со вспышкой. При обычном использовании это сложно увидеть.

- хотя кусочек чёрного материала в центре я заметил только при просмотре фотографии, сделанной со вспышкой. При обычном использовании это сложно увидеть.

Ремешок на кейсе несъёмный - его длины мне хватило для того, чтобы продеть пальцы, а о ношение на запястье не может идти и речи.

На внешней части кейса синего цвета остаются жирные следы от пальцев или чего-либо ещё, хотя чаще всего разводы довольно быстро оттираются. Я не просто так упомянул о том, что оставлять следы могут не только пальцы, так как случайно на передней части оставил пятно от носа, принюхиваясь к запаху, исходящему от кейса:)

Таким образом я плавно подобрался ко второй проблеме Qicent dsp-f3 - это не слишком приятный запах, который можно почувствовать как от внутренней части кейса, так и от внешней. Со временем запах потихоньку выветривается, то ли к нему просто привыкаешь. Почитав некоторые статьи я понял, что химический запах - это частое явление для ЭВА. Хорошо хоть то, что запах ощущается только в непосредственной близости.

Внутри кейса на одной половинке есть сеточка, а на другой резинка, что позволяет хранить не только диск, но и различные аксессуары. Впрочем, не обязательно ведь использовать dsp-f3 для защиты именно жёстких дисков, как не обязательно это должно быть что-то из мира техники. Если ориентироваться на картинки, которые присутствуют на страничке товара, то диск должен находиться под резинкой, а кабель под сеткой, но у меня получилось всё наоборот. Из-за маленьких размеров диск не может быть надёжно прижат резинкой, поэтому нужно под него что-нибудь подкладывать или наоборот, класть сверху.

Kingston mobilelite wireless g2 уже больше подходит для кейса:

На страничке товара указана защита от воды, но, очевидно, имелась в виду защищённость от брызг, так как вода легко проникает внутрь кейса через застёжку. А вот твёрдый материал синего цвета действительно не пропускает воду.

После водных процедур:

Ещё продавцом заявлены антикоррозийные, антистатические и пылезащитные свойства. Могу лишь написать, что песок точно не проходит во внутрь.

Итог.

Qicent dsp-f3 вполне подходит для переноски различных предметов и, безусловно, предоставит некую защиту при падениях. Хотя жёсткие диски лучше вообще не ронять, даже при условии нахождения в кейсе. Другой момент в том, что подобных товаров на Aliexpress много и dsp-f3 не самый дешёвый из них, но хочется верить, что он качественнее своих более бюджетных аналогов. Впрочем, было время, когда обозреваемый кейс стоил 2 доллара, что на 99 центов меньше сегодняшней цены (13.06.2017). С другой стороны, у продавца частенько бывают $1 купоны, которые можно обменять на монетки.

Принцип работы жесткого диска заключается в следующем. На блок дисков, выполненных из алюминия или керамики и покрытых тонким ферромагнитным слоем, с помощью магнитных головок записывается и считывается информация.

Диски закреплены на шпинделе, который вращается с высокой скоростью, за счет чего создается воздушная подушка между рабочей поверхностью диска и магнитной головкой чтения/записи. Такая подушка предохраняет диск от механического контакта с головкой, ведь в случае удара повреждается поверхность ферромагнитного покрытия, что может привести к потере данных в этом секторе винчестера.

Чтобы этого не произошло, необходимо соблюдать основные правила защиты жесткого диска .

Правило первое — соблюдать температурный режим . Слишком высокая или слишком низкая температура способна оказывать на работоспособность жесткого диска очень большое влияние, ведь под действием температуры изменяются микрогеометрические параметры пластин жесткого диска. И хотя производители современных винчестеров приложили максимум усилий для сведения этого влияния к нулю, все же нежелательно превышать верхнюю границу рабочей температуры жесткого диска, которая составляет 55-60°С.

Жесткий диск – это устройство с пассивным охлаждением, поэтому для свободной циркуляции воздуха необходимо обеспечить достаточные зазоры между самим жестким диском и элементами корпуса. При этом желательно не располагать винчестеры вплотную друг к другу, рядом с видеокартой, оптическими приводами или другими элементами, активно выделяющими тепло . Кроме того, желательно, чтобы площадь соприкосновения винчестера с металлическими элементами корпуса была достаточно большой – это обеспечит отведение тепла на корпус.

Прибегать к установке устройств активного охлаждения винчестера следует в крайних случаях, очень тщательно и осторожно подойдя к этому вопросу. Дело в том, что вибрация от установленного на винчестере кулера может быть не менее вредна для работы накопителя, чем высокая температура. При повышенной вибрации время на поиск нужной дорожки увеличивается, растет нагрузка на все узлы винчестера и в результате срок работы жесткого диска значительно сокращается.

Защита жесткого диска от ударов и толчков – одно из главных условий правильного обращения с ним. Удар по винчестеру может привести к отклонению головки от своей позиции, вследствие чего случается так называемый хлопок головки – по возвращению в исходное положение головка наносит удар по поверхности диска и повреждает ферромагнитное покрытие. Такая опасность грозит в основном работающему жесткому диску, поскольку в отключенном состоянии магнитные головки современных винчестеров паркуются — автоматически выводятся за пределы поверхности дисков.

Помимо механической защиты жесткого диска, необходимо также обеспечить и его защиту от скачков напряжения . Резкое повышение напряжения вызывает резкое повышение температуры элементов винчестера и может привести к перегреву управляющей микросхемы. Поэтому следует позаботиться о снабжении компьютерной системы исправным блоком питания требуемой мощности, а также источником бесперебойного питания, который подстрахует компьютер на случай неожиданных отключений электроэнергии.

К сожалению, даже соблюдая все предосторожности и правила защиты, не всегда можно уберечь жесткий диск от возникновения неисправностей. Это может быть связано с неправильным подбором комплектации компьютера, некачественными деталями, слишком высокой нагрузкой на систему. Поэтому самый надежный способ застраховаться от потери ценных данных – это резервное копирование данных на сторонние накопители, например, на другие внутренние или внешние жесткие диски, DWD или CD-диски, флэш-накопители.

Жесткий диск или винчестер - это один из самых важных элементов компьютера, отвечающий за хранение информации. В связи с этим очень важно обеспечить ему надежную защиту и предохранить от сбоев и повреждений.

Винчестер имеет достаточно сложную электронно-механическую структуру, но для того чтобы вам было понятнее скажем, что его конструкция включает три основных элемента: управляющую микросхему, магнитные головки для считывания данных и магнитные диски. Если хоть один из элементов выйдет из строя, то и ваши данные будут утеряны.

Принцип работы винчестера заключается в том, что на магнитные диски, которые как правило, изготавливают из керамики или алюминия и наносят на них тонкий ферромагнитный слой, с помощью магнитных головок записывается информация. Сами диски крепятся к высокоскоростному шпинделю, который в процессе вращения создает между поверхностью диска и магнитной головкой воздушную подушку. Эта подушка не позволяет диску контактировать с головкой, предохраняя, таким образом, его поверхность от ударов, в результате которых может быть нарушена целостность покрытия, что в свою очередь приведет к потере данных в поврежденных секторах жесткого диска.

(1).jpg)

Для того чтобы избежать потери важной информации необходимо придерживаться таких основных правил защиты винчестера:

1. Тщательно следите за стабильностью температуры жесткого диска. Значительное повышение или понижение температуры может плохо сказаться на работоспособности винчестера, поскольку температурные колебания способны изменять форму пластин жесткого диска. Нормальная рабочая температура винчестера должна быть в пределах 55-60 ˚С. Для того чтобы винчестер не перегревался, он должен быть расположен подальше от деталей которые активно выделяют тепло (видеокарта, оптический привод) и по возможности иметь большую площадь соприкосновения с металлическими деталями корпуса, которые будут отводить тепло. Использовать для охлаждения винчестера куллер нежелательно, поскольку его вибрация может быть такой же вредной, как и температура. Дело в том, что под действием вибрации уходит больше времени на поиск необходимой дорожки диска, в результате чего срок службы винчестера заметно сокращается.

2. Не менее важной является защита винчестера от толчков и ударов. Под действием толчка или удара по жесткому диску в процессе работы может произойти хлопок головки (временное отклонение магнитной головки от своей позиции с последующим возвращением и ударом по поверхности винчестера), что приводит к повреждению ферромагнитного покрытия и потере данных.

3. Еще одним очень важным моментом является защита винчестера от перепадов напряжения, потому что от резкого повышения напряжения может перегреться управляющая микросхема жесткого диска. Для этого компьютер должен быть снабжен рабочим блоком питания необходимой мощности, а также на случай непредвиденного отключения электроэнергии - устройством UPS (блок бесперебойного питания).

Но, к сожалению, соблюдение всех этих правил не всегда позволяет уберечь винчестер от нежелательной поломки, вызванной либо перегрузкой системы, либо неправильной комплектацией, либо деталями плохого качества. В связи с этим надежнее будет защитить важную информацию от потери, сделав резервные копии на другие носители (флэшка, CD или DVD-диск).